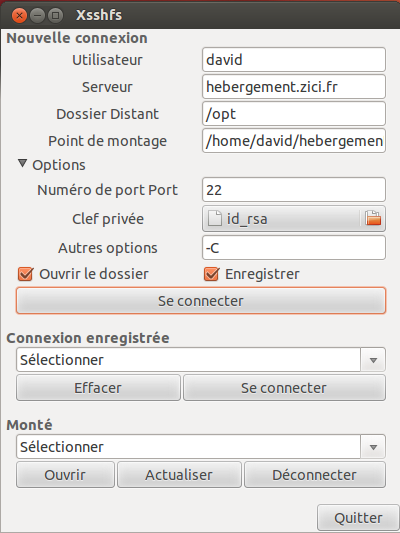

Xsshfs est une interface graphique pour SSHFS développé par mes soins. Ce dernier sert à monter sur son système de fichier, un autre système de fichier distant, à travers une connexion SSH. L’avantage est de manipuler les données distantes avec n’importe quel gestionnaire de fichier.

- Le site du projet

- Téléchargement : xsshfs_0.5-all.deb xsshfs_0.5-all_src.tar.gz

- Le changelog

Vite vite, je veux le tester

Pour les Debian/ubuntu

Graphiquement télécharger le deb ici

Sinon en 4 commandes c’est fini :

meuhwa:~$ sudo apt-get install sshfs ssh-askpass libgtk2-gladexml-perl perl libimage-librsvg-perl liblocale-gettext-perl libconfig-tiny-perl meuhwa:~$ wget http://xsshfs.zici.fr/files/xsshfs_current.deb meuhwa:~$ sudo dpkg -i xsshfs_current.deb meuhwa:~$ rm xsshfs_current.deb

Installation à partir du dépôt source

Il faut préalablement avoir installé les dépendances suivantes : sshfs, ssh-askpass, perl, libgtk2-gladexml-perl, libimage-librsvg-perl, liblocale-gettext-perl, libconfig-tiny-perl

meuhwa:~$ wget -O xsshfs.zip http://forge.zici.fr/p/xsshfs/source/download/master/ meuhwa:~$ unzip xsshfs.zip meuhwa:~$ cd xsshfs-master meuhwa:~$ perl xsshfs.pl

Les nouveauté de la version 0.5

- Paramétrer les valeurs par défauts des champs de connexions

- Normalisation FreeDesktop

- Traduit en 3 langues (c’est toujours 3 fois plus que dans la version 0.4)

- Possibilité de « reprendre » une connexion enregistré

- …

Sources : http://doc.ubuntu-fr.org/sshfs