Afin de réaliser des maintenances ou migration sur mon serveur qui héberge ~100 sites et qui tourne avec le panel ISPConfig j’ai mis en place un petit mot d’excuse qui dit en substance : « maintenance en cours, merci de repasser plus tard ». C’est mieux que « La connexion a échoué » ou « Can’t Connect to MySQL Server on nian nian nian » non ?. C’était plutôt simple jusqu’à l’arrivé massive du SSL. parce que quand on tente de joindre https://david.mercereau.info ou https://zici.fr et qu’on est redirigé vers la même page de maintenance, avec le SSL ça coince / ça affiche un message d’erreur, normal… hors c’est ce qu’on cherche à éviter.

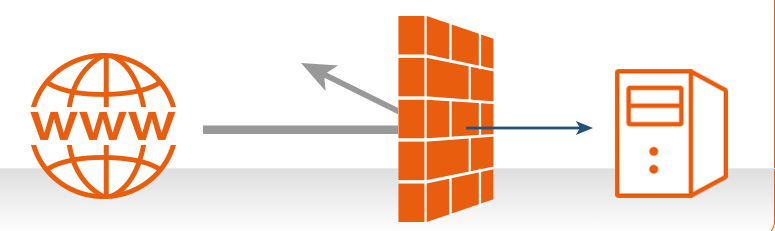

La configuration de prod en temps normal :

- Apache sur le port 80 & 443

- Let’sEncrypt délivre les certificat SSL

- Le tout est motorisé par ISPConfig

La configuration de maintenance :

- Apache sur le port 80 & 443 (toujours)

- Lighttpd sur le port 81 & 444

- Iptables redirige le trafic arrivant sur le port 80 vers le port 81 en PREROUTING sauf pour mon IP (ça permet donc de bricoler)

Installation de lighttpd

Apété, et ayé :

aptitude -y install lighttpd

update-rc.d lighttpd remove

mkdir /var/www/maintenance

echo "Serveur en maintenance" > /var/www/maintenance/index.html # Vous pouvez faire une belle page html c'est mieux !La configuration de lighttpd : /etc/lighttpd/lighttpd.conf

server.modules = (

"mod_access",

)

server.document-root = "/var/www/maintenance"

server.upload-dirs = ( "/var/cache/lighttpd/uploads" )

server.errorlog = "/var/log/lighttpd/error.log"

server.pid-file = "/var/run/lighttpd.pid"

server.username = "www-data"

server.groupname = "www-data"

server.port = 81

server.error-handler-404 = "/index.html"

index-file.names = ( "index.html", "index.lighttpd.html" )

url.access-deny = ( "~", ".inc" )

static-file.exclude-extensions = ( ".php", ".pl", ".fcgi" )

include_shell "/usr/share/lighttpd/create-mime.assign.pl"

include_shell "/usr/share/lighttpd/include-conf-enabled.pl"

Récupérer la configuration SSL

J’ai fais un script qui récupère dans configuration apache (généré par ISPConfig chez moi), les chemins vers les certificats SSL Let’sEncrypt et qui (re)génère la conf lighttpd (qui crée le fichier /etc/lighttpd/conf-enabled/maintenance-mode-ssl.conf).

Préparation avant de lancer le script :

pear install config

mkdir /etc/lighttpd/certs/C’est bon, on peut lancer le script :

<?php

require_once 'Config.php';

# Add include "maintenance-mode-ssl.conf" In lighttpd.conf

$lighttpdConfig='/etc/lighttpd/conf-enabled/maintenance-mode-ssl.conf';

# Content of SSL .pem

$ligttpdSslDir = '/etc/lighttpd/certs/';

# SSL port

$ligttpdSslPort = 444;

$sitesEnableds = scandir('/etc/apache2/sites-enabled/');

$lighttpdConfigContent='';

foreach($sitesEnableds as $sitesEnabled) {

if ($sitesEnabled != '.' && $sitesEnabled != '..' && $sitesEnabled != '000-ispconfig.vhost' && $sitesEnabled != '000-apps.vhost' && $sitesEnabled != '000-default.conf' && $sitesEnabled != '000-ispconfig.conf') {

$DocumentRoot=null;

$ServerAlias=null;

$ServerAliasMultiple=null;

$ServerName=null;

$conf = new Config();

$root = $conf->parseConfig('/etc/apache2/sites-enabled/'.$sitesEnabled, 'apache');

if (PEAR::isError($root)) {

echo 'Error reading config: ' . $root->getMessage() . "\n";

exit(1);

}

// Parse du fichier

$i = 0;

while ($item = $root->getItem('section', 'VirtualHost', null, null, $i++)) {

foreach ($item->children as $child) {

if ($child->name == 'ServerName') {

$ServerName = $child->content;

}

if ($child->name == 'ServerAlias') {

$ServerAliasMultiple=explode(" ", $child->content);

foreach ($ServerAliasMultiple as $ServerAliasOne) {

if (is_null($ServerAlias)) {

$ServerAlias[]=$ServerAliasOne;

} elseif (!in_array($ServerAliasOne, $ServerAlias)) {

$ServerAlias[]=$ServerAliasOne;

}

}

}

if ($child->name == 'DocumentRoot') {

$DocumentRoot = $child->content;

}

}

}

if ($ServerName != null && $DocumentRoot != null) {

if (is_file(substr($DocumentRoot, 0, -3).'ssl/'.$ServerName.'-le.key')) {

$key=file_get_contents(substr($DocumentRoot, 0, -3).'ssl/'.$ServerName.'-le.key');

$crt=file_get_contents(substr($DocumentRoot, 0, -3).'ssl/'.$ServerName.'-le.crt');

file_put_contents($ligttpdSslDir.'/'.$ServerName.'.pem', $key.$crt);

$lighttpdConfigContent.='$HTTP["host"] == "'.$ServerName.'" {

$SERVER["socket"] == ":'.$ligttpdSslPort.'" {

ssl.engine = "enable"

ssl.pemfile = "'.$ligttpdSslDir.$ServerName.'.pem"

}

}

';

if (is_array($ServerAlias)) {

foreach ($ServerAlias as $ServerAliasJustOne) {

$lighttpdConfigContent.= '$HTTP["host"] == "'.$ServerAliasJustOne.'" {

$SERVER["socket"] == ":'.$ligttpdSslPort.'" {

ssl.engine = "enable"

ssl.pemfile = "'.$ligttpdSslDir.$ServerName.'.pem"

}

}

';

}

}

}

}

}

}

file_put_contents($lighttpdConfig, $lighttpdConfigContent);

?>ça doit générer quelque chose comme ça dans le fichier /etc/lighttpd/conf-enabled/maintenance-mode-ssl.conf :

$HTTP["host"] == "zici.fr" {

$SERVER["socket"] == ":444" {

ssl.engine = "enable"

ssl.pemfile = "/etc/lighttpd/certs/zici.fr.pem"

}

}

$HTTP["host"] == "david.mercereau.info" {

$SERVER["socket"] == ":444" {

ssl.engine = "enable"

ssl.pemfile = "/etc/lighttpd/certs/david.mercereau.info.pem"

}

}

$HTTP["host"] == "calcpv.net" {

$SERVER["socket"] == ":444" {

ssl.engine = "enable"

ssl.pemfile = "/etc/lighttpd/certs/calcpv.net.pem"

}

}

[...]Maintenance On/Off

Pour se mettre en mode maintenance :

# Mon ip :

IPMAISONDEMOI=X.X.X.X

# Lancer le script ci-dessus qui génère la conf SSL pour lighttpd

php maintenance-ssl-lighttpd.php

# Démarrage du serveur d'excuse

service lighttpd start

# Redirection du port 80 vers 81 sauf pour mon IP

iptables -A INPUT -p tcp --dport 81 -j ACCEPT

iptables -A INPUT -p tcp --dport 444 -j ACCEPT

iptables -t nat -A PREROUTING \! -s ${IPMAISONDEMOI} -p tcp --dport 80 -j DNAT --to-destination ${IPDUSERVEUR}:81

iptables -t nat -A PREROUTING \! -s ${IPMAISONDEMOI} -p tcp --dport 443 -j DNAT --to-destination ${IPDUSERVEUR}:444

iptables -t nat -A POSTROUTING -j MASQUERADEEt pour désactiver le mode maintenance :

# Si vous n'avez pas d'autres règles (c'est mal) :

iptables -F

iptables -t nat -F

# Sinon redémarrer votre service iptables

# Lighttpd n'est plus utile

service lighttpd stop